Didėjant protingų, prijungtų įrenginių skaičiui, kyla susirūpinimas dėl interneto privatumo ir saugumo, ypač su praėjusių metų antraštėmis išryškėjusiais ransomware ir kitais kenkėjiškų programų atakomis. Net jei pasaulis bando atsigauti nuo „WannaCry“ ransomware, „Mirai“ botneto ir kitų rimtų kenkėjiškų programų, „Armis Labs“ saugumo tyrėjai paskelbė išsamią techninę knygą, kurioje išsamiai apibūdinama didelė pažeidžiamumas, galintis palikti milijardus „Bluetooth“ įrenginių. jautrūs nuotolinio kodo vykdymui ir „MiTM“ („Vidurio viduryje“) atakoms. Taigi, jei jau esate intrigavę „BlueBorne“, tai, ką jums reikia žinoti apie tai, kad jums nereikėtų tapti nepageidaujama elektroninių nusikaltimų auka:

Kas yra „BlueBorne“?

Paprasčiau tariant, „BlueBorne“ yra puolimo vektorius, leidžiantis kibernetiniams nusikaltėliams naudoti „Bluetooth“ ryšius, kad tyliai imtų kontroliuoti tikslinius prietaisus be jokios nukentėjusiojo dalies veiksmų. Kas iš tikrųjų trikdo, kad prietaisas būtų pažeistas, jis neturi būti suporuotas su atakuotojo prietaisu, taip pat nereikia nustatyti „aptikimo“ režimo. Net aštuoni atskiri nulinės dienos pažeidžiamumai (įskaitant keturis svarbiausius) gali būti naudojami įsilaužti į daugumą šiandien naudojamų „ Bluetooth“ įrenginių, nepriklausomai nuo operacinės sistemos. Iš esmės tai reiškia, kad daugiau nei 5 milijardai „Bluetooth“ įrenginių iš viso pasaulio yra potencialiai pažeidžiami dėl šios didelės saugumo spragos, kurią anksčiau šią savaitę išsamiai aprašė „IoT“ orientuota saugumo tyrimų įmonė „Armis Labs“. Pagal bendrovės paskelbtą techninę knygą „BlueBorne“ yra ypač pavojinga ne tik dėl savo didžiulio masto, bet ir dėl to, kad spragos iš tikrųjų palengvina nuotolinio kodo vykdymą, taip pat dėl „vidurio“ atakų.

Kokie prietaisai / platformos gali būti pažeidžiami „BlueBorne“?

Kaip jau minėta, „BlueBorne“ atakų vektorius gali kelti grėsmę milijardams „Bluetooth“ palaikomų išmaniųjų telefonų, stalinių kompiuterių, pramogų sistemų ir medicinos prietaisų, naudojamų bet kurioje iš pagrindinių kompiuterinių platformų, įskaitant „Android“, „iOS“, „Windows“ ir „Linux“ . Apskritai šiandien pasaulyje yra maždaug 2 milijardai „Android“ įrenginių, kurių beveik visi laikomi turinčiais „Bluetooth“ galimybes. Be to, apie 2 milijardus „Windows“ įrenginių, 1 mlrd. „Apple“ įrenginių ir 8 mlrd. „IoT“ įrenginių ir jūs žinosite, kodėl ši naujausia saugumo grėsmė yra tokia didelė kibernetinio saugumo tyrinėtojų, prietaisų gamintojų ir privatumo priežastis. daugiau. Abi platformos, kurios yra labiausiai pažeidžiamos „BlueBorne“, yra „Android“ ir „Linux“. Taip yra todėl, kad „Bluetooth“ funkcionalumas įgyvendinamas šiose operacinėse sistemose, todėl jie yra labai jautrūs atminties korupcijos išnaudojimui, kuris gali būti naudojamas praktiškai bet kokiam kenkėjiškam kodui valdyti nuotoliniu būdu, leidžiant užpuolikui potencialiai patekti į jautrius sistemos išteklius pažeistiems įrenginiams, kurie dažnai nesugeba atsikratyti infekcijos net ir po kelių pakartotinių

Kaip gali įsilaužėliai išnaudoti „BlueBorne“ saugumo pažeidžiamumą?

„BlueBorne“ yra labai užkrečiamas ore plintantis atakos vektorius, galintis plisti iš prietaiso į prietaisą per orą, o tai reiškia, kad vienas sugadintas prietaisas teoriškai gali užkrėsti aplink jį daugybę prietaisų. Ką daro vartotojai ypač pažeidžiami dėl grėsmės yra aukšto lygio privilegijos, kurias „Bluetooth“ palaiko visose operacinėse sistemose, todėl užpuolikai gali praktiškai visiškai kontroliuoti pavojų keliančius įrenginius. Kontroliuojant, elektroniniai nusikaltėliai gali naudotis šiais prietaisais, kad tarnautų bet kokiems jų nepatogiems tikslams, įskaitant elektroninį šnipinėjimą ir duomenų vagystę. Jie taip pat gali nuotoliniu būdu įdiegti „ransomware“ arba prijungti įrenginį kaip didelės „botnet“ dalį, kad galėtų atlikti „DDoS“ išpuolius arba atlikti kitus elektroninius nusikaltimus. Armis teigia: „„ BlueBorne “puolimo vektorius pranoksta daugelio išpuolių vektorių galimybes, įsiskverbdamas į saugius„ užsikimšusius “tinklus, kurie yra atjungti nuo bet kurio kito tinklo, įskaitant internetą“.

Kaip sužinoti, ar „BlueBorne“ veikia jūsų prietaisą?

„Armis“ teigimu , „BlueBorne“ saugumo grėsmė turi įtakos visoms pagrindinėms skaičiavimo platformoms, tačiau kai kurios šių operacinių sistemų versijos iš esmės yra labiau pažeidžiamos nei kitos.

„Windows“

Visiems „Windows“ kompiuteriams, nešiojamiesiems kompiuteriams ir planšetiniams kompiuteriams, kuriuose veikia „Windows Vista“ ir naujesnės OS versijos, veikia vadinamasis „Bluetooth Pineapple“ pažeidžiamumas, leidžiantis užpuolikui atlikti vidurio ataka (CVE-2017-8628) .

Linux

Bet kuris įrenginys, veikiantis operacinėje sistemoje, paremtoje Linux branduoliu (3.3-rc1 ir naujesnė versija), yra pažeidžiamas nuotolinio kodo vykdymo pažeidžiamumu (CVE-2017-1000251). Be to, visus „Linux“ įrenginius, kuriuose veikia „BlueZ“, taip pat veikia informacijos nutekėjimo pažeidžiamumas (CVE-2017-1000250). Taigi šiuo atveju „BlueBorne“ atakos vektoriaus poveikis yra ne tik apribotas stalinių kompiuterių, bet ir daugybė išmaniųjų laikrodžių, televizorių ir virtuvės prietaisų, kuriuose veikia nemokamas ir atviro kodo Tizen OS. Tokiu atveju, kaip teigia Armis, prietaisai, tokie kaip „Samsung Gear S3 smartwatch“ arba „Samsung Family Hub“ šaldytuvas, yra labai pažeidžiami „BlueBorne“.

iOS

Visus „iPhone“, „iPad“ ir „iPod Touch“ įrenginius, kuriuose veikia iOS 9.3.5 arba ankstesnės operacinės sistemos versijos, veikia nuotolinis kodų vykdymo pažeidžiamumas, kaip ir visi „AppleTV“ įrenginiai, kuriuose veikia 7.2.2 ar žemesnė „TVOS“ versija. Visi prietaisai, kuriuose veikia „iOS 10“, turi būti saugūs nuo „BlueBorne“.

„Android“

Dėl vien tik „Android“ pasiekiamumo ir populiarumo tai yra viena iš labiausiai nukentėjusių platformų. Pasak „Armis“, visos „Android“ versijos „bar none“ yra pažeidžiamos „BlueBorne“, nes keturi skirtingi OS pažeidžiamumai. Dvi iš šių pažeidžiamumų leidžia nuotolinį kodų vykdymą (CVE-2017-0781 ir CVE-2017-0782), iš kurių vienas sukelia informacijos nutekėjimą (CVE-2017-0785), o kitas leidžia įsilaužėlį atlikti „In-the- Vidutinė ataka (CVE-2017-0783). Išmanieji telefonai ir planšetiniai kompiuteriai, veikiantys „Android“, yra susiję ne tik su grėsme, bet ir „smartwatches“ ir kitais nešiojamais kompiuteriais, naudojančiais „Android“ dėvėti, televizoriuose ir „Android“ televizoriuje veikiančiuose televizoriuose, taip pat „Android“ automobilyje veikiančiose automobilių pramogų sistemose, „BlueBorne“ tapo vienu iš plačiausių ir sunkiausių išpuolių, kada nors dokumentais.

Jei turite „Android“ įrenginį, galite pereiti prie „Google Play“ parduotuvės ir atsisiųsti „ BlueBorne“ pažeidžiamumo skaitytuvo programą, kurią „Armis“ išleido, kad naudotojai galėtų patikrinti, ar jų įrenginys yra pažeidžiamas grėsmei.

Kaip apsaugoti „Bluetooth“ įgalintą įrenginį „BlueBorne“?

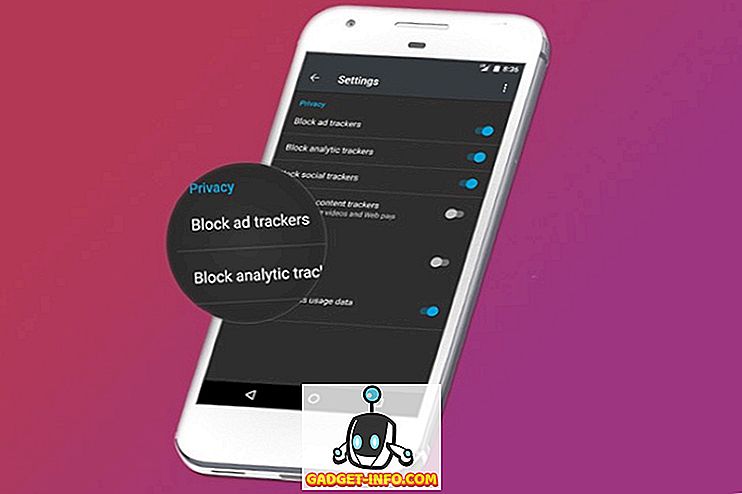

Nors „BlueBorne“ yra vienas iš plačiausių ir grėsmingiausių atakos vektorių pastarojoje atmintyje dėl savo gausybės, yra būdų, kaip apsisaugoti nuo tapimo auka. Visų pirma įsitikinkite, kad „Bluetooth“ yra išjungtas jūsų prietaise, kai jis nenaudojamas. Tada įsitikinkite, kad jūsų prietaisas yra atnaujintas su visais naujausiais saugumo pataisymais, ir nors tam tikrais atvejais tai gali padėti jums, tai tikrai yra pradinis taškas. Priklausomai nuo įrenginio, kurį norite apsaugoti, operacinės sistemos, turėtumėte imtis šių veiksmų, kad įsitikintumėte, jog jūsų asmens duomenys nepasiekia neteisingų rankų.

„Windows“

„Microsoft“ išleido „BlueBorne“ saugos pleistrą savo operacinėms sistemoms liepos 11 d., Taigi, jei įjungsite automatinius atnaujinimus arba per pastaruosius kelis mėnesius rankiniu būdu atnaujinote savo kompiuterį ir įdiegėte visus naujausius saugumo pataisymus, turėtumėte saugoti nuo šių grėsmių .

iOS

Jei savo prietaise naudojate „iOS 10“, turėtumėte būti gerai, bet jei esate prilipę ankstesnėse operacinės sistemos versijose (9.3.5 arba naujesnė versija), jūsų įrenginys yra pažeidžiamas, kol „Apple“ nepatvirtins saugos pataisos, kad būtų išspręsta problemą.

„Android“

„Google“ išleido „BlueBorne“ pataisas savo OEM partneriams 2017 m. Rugpjūčio 7 dieną. Pleistrai taip pat buvo prieinami vartotojams visame pasaulyje kaip rugsėjo mėn. Saugumo naujinimo biuletenio, kuris oficialiai buvo išleistas šio mėnesio 4 d. Taigi, jei naudojate „Android“ įrenginį, pereikite prie „ Settings“> „Device“> „System Updates“, kad patikrintumėte, ar jūsų tiekėjas dar nėra įdiegęs 2017 m. Jei taip, įdiekite ją greitai ir saugokite save ir „Android“ įrenginį nuo „BlueBorne“.

Linux

Jei jūsų kompiuteryje naudojate bet kokį „Linux“ dislokavimą arba naudodamiesi „Linux“ branduolio pagrindu sukurta platforma, pvz., „Tizen“ savo „IoT“ / prijungtuose įrenginiuose, gali tekti ilgiau palaukti, kol šis filtras bus filtruojamas, nes reikalingas koordinavimas tarp „Linux“ branduolio saugumo komanda ir įvairių nepriklausomų rajonų saugumo komandos. Jei turite reikiamą techninę patirtį, jūs galite pataisyti ir atstatyti „BlueZ“ ir branduolį patys eidami į „BlueZ“ ir čia branduolį.

Kol kas galite visiškai išjungti „Bluetooth“ sistemą savo sistemoje atlikdami šiuos paprastus veiksmus:

- Įrašykite pagrindinius „Bluetooth“ modulius

printf "install %s /bin/true\n" bnep bluetooth btusb >> /etc/modprobe.d/disable-bluetooth.con - Išjunkite ir sustabdykite „Bluetooth“ paslaugą

systemctl disable bluetooth.service systemctl mask bluetooth.service systemctl stop bluetooth.service - Pašalinkite „Bluetooth“ modulius

rmmod bnep rmmod bluetooth rmmod btusb Jei gausite klaidų pranešimą, kuriame sakoma, kad kiti moduliai naudoja šias paslaugas, pirmiausia prieš bandydami iš naujo pašalinkite aktyvius modulius.

BlueBorne: naujausia saugumo grėsmė, kuri kelia grėsmę milijardams „Bluetooth“ įrenginių

„Bluetooth“ specialiųjų interesų grupė (SIG) pastaraisiais metais vis labiau orientuojasi į saugumą, todėl lengva suprasti, kodėl. Su didelėmis „Bluetooth“ suteiktomis privilegijomis visose moderniose operacinėse sistemose, tokie pažeidimai kaip „BlueBorne“ gali sužlugdyti milijonus nekaltų ir neįtariamų žmonių visame pasaulyje. Iš tikrųjų nerimą keliantys saugumo ekspertai yra tai, kad „BlueBorne“ yra grėsmė ore, o tai reiškia, kad standartinės saugumo priemonės, pvz., Pasekmių apsauga, judriojo duomenų tvarkymas, užkardos ir tinklo saugumo sprendimai, yra beveik bejėgiai prieš tai, matydami, kaip jie yra visų pirma skirta blokuoti IP ryšių įvykius. Nors vartotojai neturi galimybės kontroliuoti, kaip ir kada saugumo priemonės patenka į savo įrenginius, tiesiog įsitikinkite, kad laikydamiesi straipsnyje nurodytų apsaugos priemonių, jūsų prijungti įrenginiai turėtų būti pakankamai saugūs. Bet kokiu atveju, „Bluetooth“ ryšio išjungimas, kai jis nenaudojamas, yra tik standartinė saugumo praktika, kad dauguma „tech savvy“ žmonių seka bet kuriuo atveju, todėl dabar visi kiti žmonės seka tokiu pačiu laiku. Taigi dabar, kai jūs turite žinoti apie „BlueBorne“, kokios yra jūsų mintys šiuo klausimu? Praneškite mums toliau pateiktame komentarų skyriuje, nes mums patinka išgirsti.