Dėl papildomo saugumo norėjau apriboti prieigą prie mano „Cisco SG300-10“ jungiklio tik į vieną IP adresą mano vietiniame potinklyje. Iš pradžių sukonfigūravęs naują jungiklį prieš kelias savaites, buvau nepatenkintas, žinodamas, kad kiekvienas, prijungtas prie mano LAN ar WLAN, gali patekti į prisijungimo puslapį, tik žinodamas įrenginio IP adresą.

Aš baigiau atsijoti per 500 puslapių vadovą, kad išsiaiškintume, kaip užblokuoti visus IP adresus, išskyrus tuos, kuriuos norėjau valdyti. Po daugelio bandymų ir keletas pranešimų į „Cisco“ forumus, aš suprato, kad tai! Šiame straipsnyje nueisiu jus į veiksmus, skirtus konfigūruoti prieigos profilius ir profilių taisykles jūsų „Cisco“ jungikliui.

Pastaba : Toliau aprašytas metodas taip pat leidžia apriboti prieigą prie bet kokio įjungtos paslaugos skaičiaus. Pvz., Galite apriboti prieigą prie SSH, HTTP, HTTPS, Telnet ar visų šių paslaugų pagal IP adresą.

Sukurti valdymo prieigos profilį ir taisykles

Norėdami pradėti, prisijunkite prie savo jungiklio interneto sąsajos ir išplėskite „ Security“, tada išplėskite „ Mgmt“ prieigos metodą . Eikite į priekį ir spustelėkite „ Access Profiles“ .

Pirmas dalykas, kurį turime padaryti, yra sukurti naują prieigos profilį. Pagal numatytuosius nustatymus turėtumėte matyti tik „ Console Only“ profilį. Be to, viršuje pastebėsite, kad šalia „ Active Access“ profilio pasirinkta „ None“ . Sukūrę savo profilį ir taisykles, norėdami jį suaktyvinti turėsime pasirinkti profilio pavadinimą.

Dabar spustelėkite mygtuką Pridėti, o tai turėtų parodyti dialogo langą, kuriame galėsite įvardyti naują profilį ir taip pat pridėti pirmą taisyklę naujam profiliui.

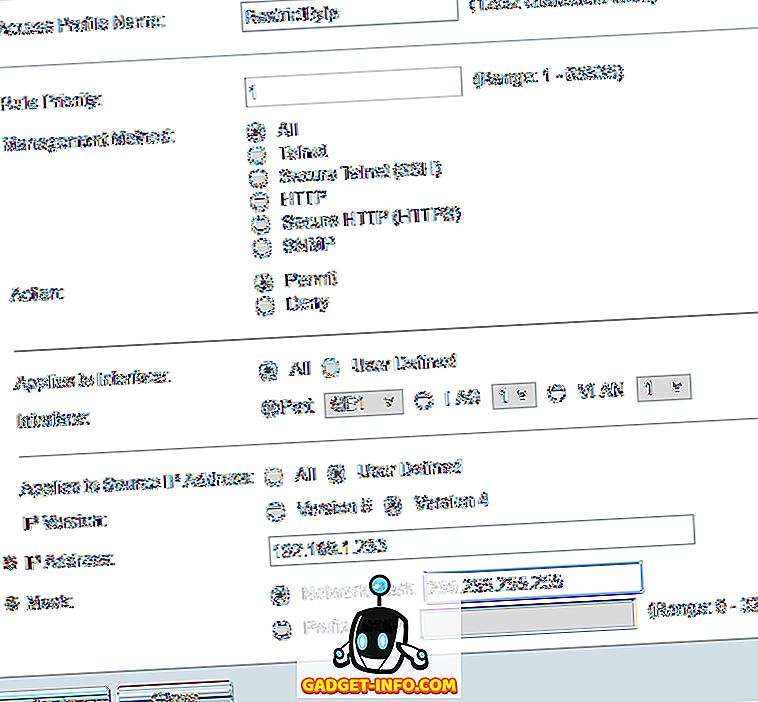

Viršuje pateikite naują profilio pavadinimą. Visi kiti laukai yra susiję su pirmąja taisykle, kuri bus pridėta prie naujo profilio. Taisyklių prioriteto atveju turite pasirinkti reikšmę nuo 1 iki 65535. Cisco veikia taip, kad pirmiausia taikoma taisyklė su mažiausiu prioritetu. Jei jis nesutampa, bus taikoma kita taisyklė su žemiausiu prioritetu.

Mano pavyzdyje pasirinkau 1 prioritetą, nes noriu, kad ši taisyklė būtų apdorojama pirmiausia. Ši taisyklė bus ta, kuri leidžia IP adresui, kuriuo noriu suteikti prieigą prie jungiklio. Pagal valdymo metodą galite pasirinkti konkrečią paslaugą arba pasirinkti viską, o tai apriboja viską. Mano atveju, aš pasirinkau viską, nes aš vis tiek įgalinau SSH ir HTTPS ir aš abu paslaugas valdau iš vieno kompiuterio.

Atkreipkite dėmesį, kad jei norite apsaugoti tik SSH ir HTTPS, turite sukurti dvi atskiras taisykles. Veiksmas gali būti tik „ Neleisti“ arba „ Leidimas“ . Pavyzdžiui, pasirinkau Leidimą, nes tai bus leidžiama IP. Be to, galite taikyti taisyklę konkrečiai įrenginio sąsajai arba tiesiog palikti ją Visoje, kad jis būtų taikomas visiems prievadams.

Pagal „ Taikoma šaltinio IP adresui“ turime pasirinkti čia „ User Defined“ ir pasirinkti „ Version 4“, nebent dirbate IPv6 aplinkoje, tokiu atveju pasirinksite 6 versiją. Dabar įveskite IP adresą, kuriam bus suteikta prieiga ir tipas tinklo kaukėje, kuri atitinka visus atitinkamus bitus, kuriuos reikia peržiūrėti.

Pvz., Kadangi mano IP adresas yra 192.168.1.233, reikia išnagrinėti visą IP adresą ir todėl man reikia 255.255.255.255 tinklo kaukės. Jei norėčiau, kad ši taisyklė būtų taikoma visiems visame subneto tinkle, tuomet norėčiau naudoti 255.255.255.0 kaukę. Tai reikštų, kad kiekvienas, turintis 192.168.1.x adresą, būtų leidžiamas. Akivaizdu, kad tai ne noriu padaryti, bet tikiuosi, kad tai paaiškins, kaip naudoti tinklo kaukę. Atkreipkite dėmesį, kad tinklo kaukė nėra tinklo tinklų kaukė. Tinklo kaukė paprasčiausiai sako, kokie bitai Cisco turėtų žiūrėti taikydami taisyklę.

Spustelėkite Taikyti ir dabar turėtumėte turėti naują prieigos profilį ir taisyklę! Kairiajame meniu spustelėkite profilio taisykles, o viršuje turėtumėte matyti naują taisyklę.

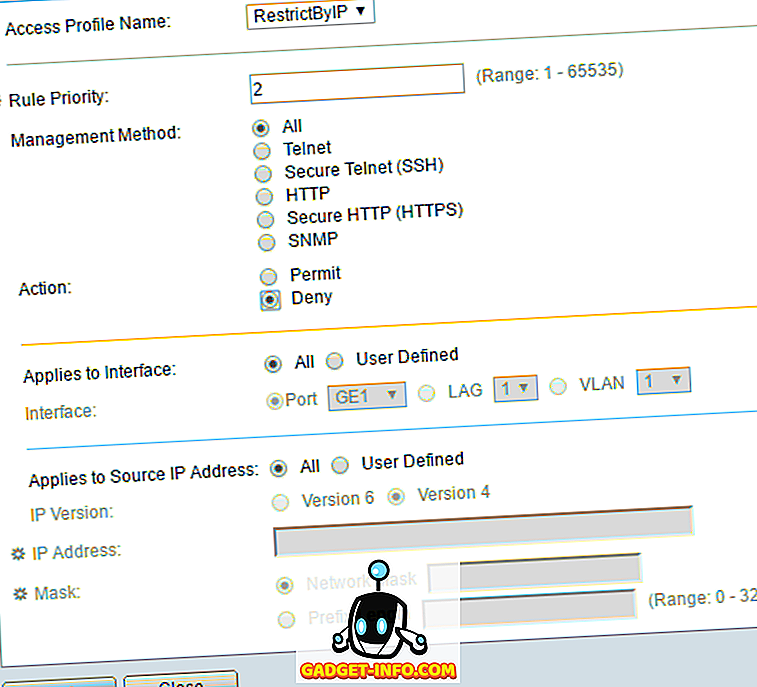

Dabar turime pridėti antrąją taisyklę. Norėdami tai padaryti, spustelėkite mygtuką „ Pridėti“, esantį profilio taisyklių lentelėje .

Antroji taisyklė yra tikrai paprasta. Pirma, įsitikinkite, kad prieigos profilio pavadinimas yra tas pats, kurį ką tik sukūrėme. Dabar suteikiame taisyklę 2 prioritetui ir pasirinkite „ Uždrausti veiksmą“ . Įsitikinkite, kad visi kiti nustatymai yra „ Visi“ . Tai reiškia, kad visi IP adresai bus blokuojami. Tačiau, kadangi pirmoji mūsų taisyklė bus apdorota pirmiausia, bus leista naudoti šį IP adresą. Kai taisyklė bus suderinta, kitos taisyklės yra ignoruojamos. Jei IP adresas neatitinka pirmosios taisyklės, jis ateis į šią antrąją taisyklę, kur jis bus suderintas ir bus užblokuotas. Nicos!

Galiausiai turime įjungti naują prieigos profilį. Norėdami tai padaryti, grįžkite į „ Access Profiles“ ir pasirinkite naują profilį iš išskleidžiamojo sąrašo viršuje (šalia „ Active Access Profile“ ). Įsitikinkite, kad spustelėkite „ Taikyti“ ir jums reikia gerai eiti.

Atminkite, kad konfigūracija šiuo metu yra išsaugota tik veikiančiame konfigūracijoje. Įsitikinkite, kad einate į administravimą - failų tvarkymą - kopijuoti / išsaugoti konfigūraciją, kad nukopijuotumėte paleistą konfigūraciją į paleisties konfigūraciją.

Jei norite leisti daugiau nei vienai IP adreso prieigai prie jungiklio, tiesiog sukurkite kitą taisyklę, pvz., Pirmąjį, tačiau suteikite jam didesnį prioritetą. Taip pat turėsite įsitikinti, kad pakeisite taisyklę „ Uždrausti“, kad jis turėtų didesnį prioritetą nei visos leidimo taisyklės. Jei susiduriate su problemomis arba negalite to dirbti, nedvejodami rašykite komentaruose ir bandysiu padėti. Mėgautis!